Download Keylogger Terkecil Di Dunia

Screenshot 1. Applications Tab Task Manager

Saya

menggunakan bahasa pemrograman Assembly 32 bit (bukan Assembly 16 bit

yang sudah ketinggalan jaman) untuk coding Key Logger ini. Assembly 32

bit setara dengan C/C++, Delphi, VB, kelebihan lainnya adalah lebih

cepat. Ingat, Key Logger ini tidak terlihat pada Applications Tab Task

Manager, tidak memiliki GUI (User Interface) apalagi sampai warna-warni

seperti bendera partai pada saat pemilu. Konsep Saya adalah membuat Key

Logger dengan resource minimalis tapi powerful bakPANAH DEWA seperti rootkit SWISS ARMY KNIFE lainnya yang berjalan secara background..

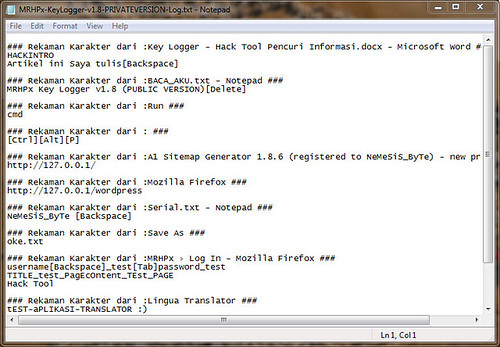

Screenshot 2. LOG file

Selanjutnya

silahkan Anda mengetik apapun dengan menggunakan keyboard hardware

ataupun virtual keyboard. Aplikasi apapun yang Anda pergunakan untuk

mengetik data akan tersimpan dengan baik pada LOG file secara terpisah.

LOG file akan menyimpan data secara berkala setiap kali aplikasi baru

dijalankan. Untuk membaca LOG file Anda tidak perlu keluar dari aplikasi

karena Saya tidak men-setting batasan hak akses file user. Bagi Anda

yang ingin mengetahui lebih lanjut beberapa fitur yang lain silahkan

Anda membaca file ?BACA_AKU.txt? yang disertakan. Untuk keluar dari aplikasi Key Logger silahkan tekan secara bersamaan tombol ?CTRL+ALT+P? pada Keyboard Anda.

FINAL NOTES

Key Logger sangat berbahaya jika dipergunakan sebagai alat kejahatan. Sepintas memang terlihat sepele, karena pada umumnya data yang tersimpan di dalam LOG file cukup acak (CATATAN: beberapa Shareware Key Logger di internet memiliki LOG file yang sangat amburadul karena dibuat secara asal oleh coder BEGO dan MATRE). Namun apa yang terjadi jika data LOG file tersebut dipergunakan sebagai Dictionary Bruteforce dengan bantuan tool seperti John the Ripper dan lainnya??? Untuk memperoleh informasi username dan password korban, data yang semula acak dan sepele akan menjadi dictionary efektif dan bisa dipergunakan sebagai akses login hanya dalam hitungan menit.

Key Logger sangat berbahaya jika dipergunakan sebagai alat kejahatan. Sepintas memang terlihat sepele, karena pada umumnya data yang tersimpan di dalam LOG file cukup acak (CATATAN: beberapa Shareware Key Logger di internet memiliki LOG file yang sangat amburadul karena dibuat secara asal oleh coder BEGO dan MATRE). Namun apa yang terjadi jika data LOG file tersebut dipergunakan sebagai Dictionary Bruteforce dengan bantuan tool seperti John the Ripper dan lainnya??? Untuk memperoleh informasi username dan password korban, data yang semula acak dan sepele akan menjadi dictionary efektif dan bisa dipergunakan sebagai akses login hanya dalam hitungan menit.

Contoh

lain adalah jika Anda seorang guru atau dosen dan memiliki siswa yang

ternyata seorang hacker (Maksud Saya Cracker), bukan tidak mungkin siswa

Anda akan selalu mendapatkan nilai terbaik pada saat ujian karena siswa

Anda memasang Key Logger di laptop yang Anda pergunakan untuk menyusun

naskah ujian. Tanpa perlu belajar keras, cukup membaca naskah ujian yang

telah dicuri oleh Key Logger, siswa Anda akan terlihat menyamai

kepintaran Bapak Habibie dalam mengerjakan ujian keesokan harinya

Mengerikan

bukan? Namun jangan kuatir karena ada cara sederhana dan efektif untuk

mencegah komputer Anda disusupi oleh Key Logger yaitu dengan

mengaktifkan User Account Control (UAC), memeriksa Registry Autorun dan

Service Startup Windows serta memeriksa aplikasi yang berjalan secara

background dan terlihat mencurigakan di komputer Anda.

Untuk

metode lain, seperti heuristic detection antivirus, firewall dan

sebagainya, sepengetahuan Saya hal tersebut kurang efektif. Karena

hacker tidak memerlukan waktu yang lama mensiasati deteksi Antivirus

yang hampir selalu berdasarkan pada algoritma signature (TradeMark

virus). Hanya dengan merubah beberapa baris kode yang terdapat pada

source code, maka Hack Tool tidak akan terdeteksi lagi oleh Antivirus.

Efektifitas signature yang terdapat dalam database antivirus hanyalah

untuk Hack Tool yang dirilis secara PUBLIC VERSION bukan PRIVATE

VERSION. Metode lain sebagai alternatif yang cepat dan mudah yang sering

dipilih oleh hacker untuk melewati deteksi Antivirus yaitu dengan

menggunakan Stub UD atau Stub Commercial Protector. Semoga artikel ini bermanfaat dan dapat membantu Anda mengamankan diri dari kejahatan cyber.